Een jaar nadat Kaspersky Lab waarschuwde dat cybercriminelen voor het overvallen van banken de tools en tactieken zouden overnemen van door natiestaten gesteunde APT's, heeft het bedrijf de terugkeer van Carbanak in de vorm van Carbanak 2.0 bevestigd. Ook heeft het nog twee groepen ontdekt die in dezelfde stijl werken: Metel en GCMAN. Ze slaan hun slag bij financiële instellingen met behulp van verborgen verkenningsacties in APT-stijl, aangepaste malware, legitieme software en nieuwe, innovatieve methodes.

De cybercriminele groep Metel heeft veel trucs achter de hand, maar is vooral interessant vanwege een opmerkelijk slimme werkwijze: door binnen een bank de controle te krijgen over machines die toegang hebben tot geldtransacties (zoals het callcenter van de bank of computers van de supportafdeling), kan de bende het terugdraaien van geldautomaattransacties automatiseren. Deze hersteloptie zorgt ervoor dat het saldo op debetkaarten gelijk blijft, ongeacht het aantal verrichte geldautomaattransacties. In de voorbeelden die tot nu toe werden waargenomen, steelt de criminele groep geld door 's nachts door Russische steden te rijden en automaten te legen van een aantal banken. Hierbij gebruiken ze herhaaldelijk dezelfde debetkaarten, die zijn uitgegeven door de gecompromitteerde bank. In een tijdsbestek van slechts één nacht slaan ze hun slag.

"De actieve fase van een cyberaanval wordt tegenwoordig steeds korter. Als de aanvallers bedreven worden in een bepaalde activiteit, kost het hen slechts enkele dagen tot een week om te pakken wat ze willen en ervandoor te gaan", merkt Sergey Golovanov, Principal Security Researcher bij Kaspersky Labs Global Research & Analysis Team op.

Tijdens het forensisch onderzoek ontdekten deskundigen van Kaspersky Lab dat Metel-criminelen hun initiële infectie realiseren via speciaal geconstrueerde spear-phishing e-mails met schadelijke bijlagen, en via het Niteris exploit pack, dat zich richt op beveiligingslekken in de browser van het slachtoffer. Eenmaal in het netwerk, gebruiken de cybercriminelen legitieme en pentesting tools om het netwerk te verkennen. Ze kapen de lokale domeincontroller, om vervolgens de computers van bankmedewerkers, die verantwoordelijk zijn voor de verwerking van kaartbetalingen, te lokaliseren en de controle erover over te nemen.

De Metel-groep blijft actief en het onderzoek naar de activiteiten ervan is nog in volle gang. Tot nu toe zijn er geen aanvallen geïdentificeerd buiten Rusland. Toch zijn er vermoedens dat de infectie veel algemener is en banken over de hele wereld worden geadviseerd om proactief te controleren op een infectie.

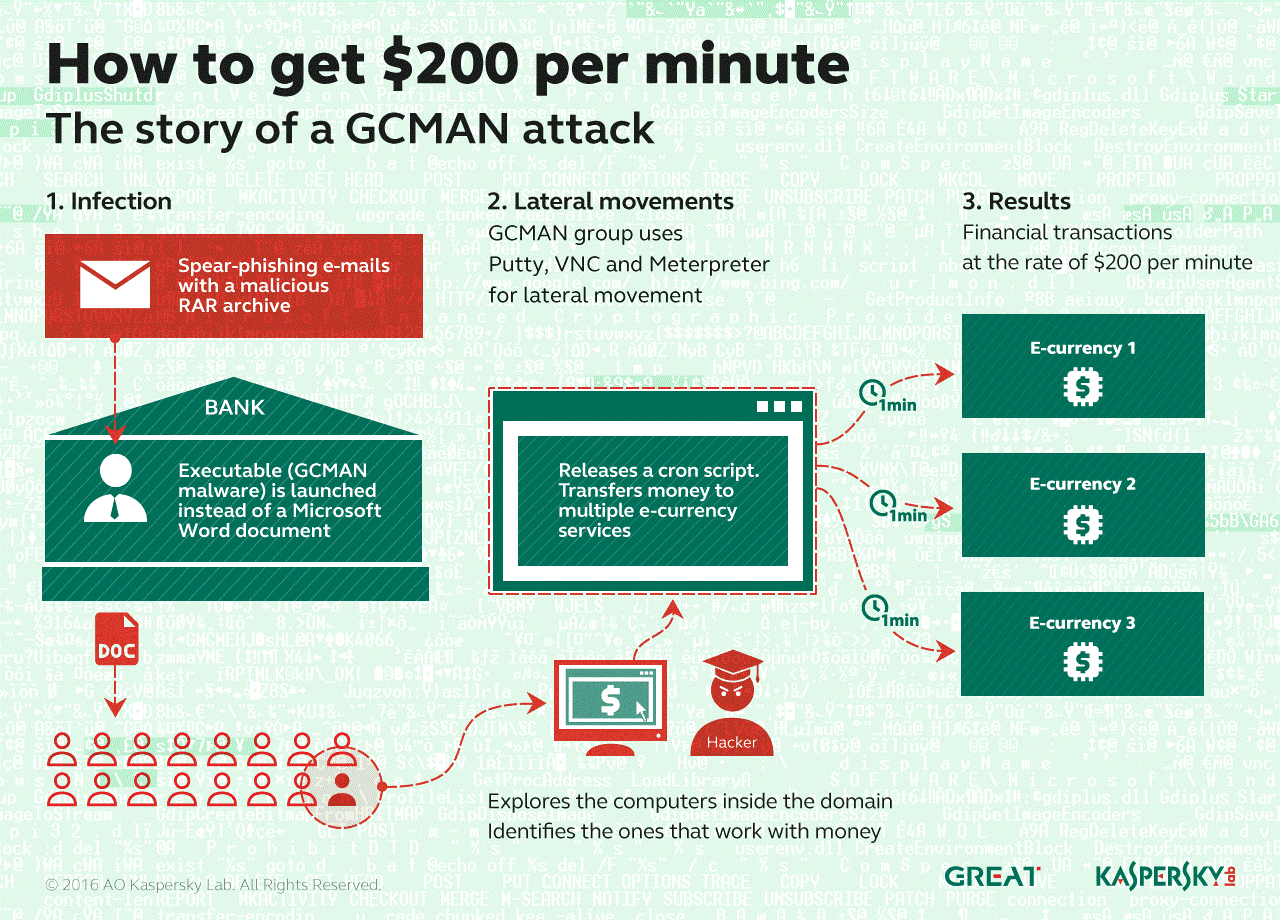

De drie geïdentificeerde bendes verschuiven allemaal in de richting van het gebruik van malware vergezeld van legitieme software tijdens hun frauduleuze activiteiten: waarom een heleboel aangepaste malware tools maken, als legitieme hulpprogramma's net zo effectief kunnen zijn en veel minder alarmbellen laten afgaan? Maar in termen van heimelijk gedrag gaat de GCMAN-actor zelfs nog verder: soms kan deze met succes een organisatie aanvallen zonder enige malware te gebruiken, door enkel legitieme en pentesting tools uit te voeren. In de door deskundigen van Kaspersky Lab onderzochte gevallen, zagen we GCMAN gebruik maken van hulpprogramma's als Putty, VNC en Meterpreter om het netwerk te verkennen, totdat de aanvallers een machine bereikten die kon worden gebruikt om geld over te maken naar e-valutadiensten zonder andere bancaire systemen te alarmeren.

In één van de door Kaspersky Lab waargenomen aanvallen verbleven de cybercriminelen anderhalf jaar in het netwerk voordat de diefstal werd geactiveerd. Geld wordt overgeboekt in bedragen van ongeveer €180, de bovengrens voor anonieme betalingen in Rusland. Elke minuut startte de CRON scheduler een kwaadaardig script en werd weer een bedrag overgeboekt naar een tot een ‘geldezel’ behorende e-valuta account. De transactie-orders werden rechtstreeks naar de upstream betaalgateway van de bank gestuurd en doken nergens op in de interne systemen van de bank.

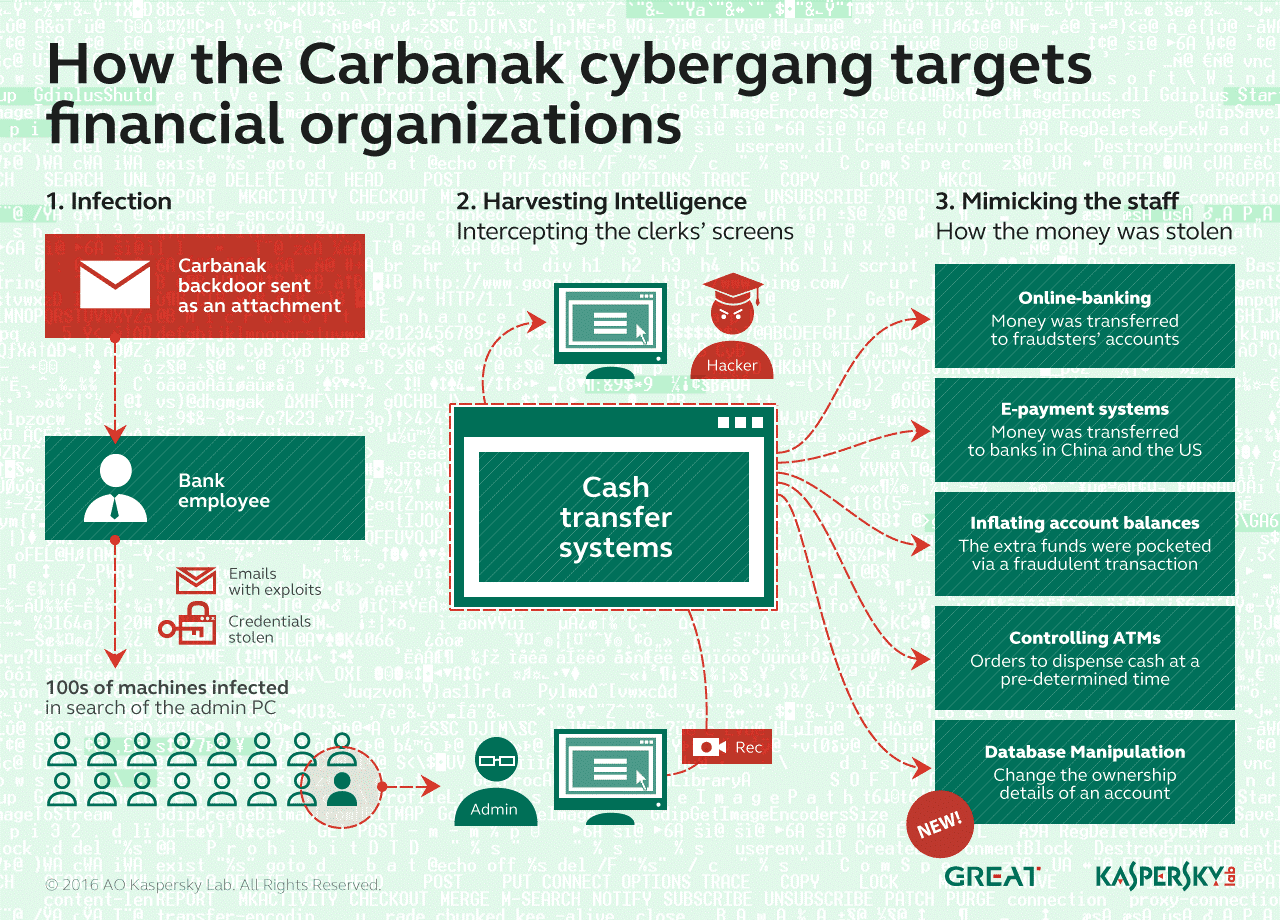

Ten slotte markeert Carbanak 2.0 de wederopkomst van de Carbanak Advanced Persistent Threat (APT), met dezelfde tools en technieken maar een ander slachtofferprofiel en innovatieve manieren om een financiële slag te slaan. In 2015 waren de doelwitten van Carbanak 2.0 niet alleen banken, maar ook de budgetterings- en boekhoudkundige diensten van allerlei van belang zijnde organisaties. In één door Kaspersky Lab waargenomen voorbeeld kreeg de Carbanak 2.0-bende toegang tot een financiële instelling en wijzigde vervolgens de eigendomsgegevens van een groot bedrijf. De informatie werd zodanig gewijzigd dat een geldezel aandeelhouder werd van het bedrijf en diens identiteitsgegevens toonde.

"De in 2015 onthulde aanvallen op financiële instellingen wijzen op een zorgwekkende trend, waarbij cybercriminelen op agressieve wijze gebruik maken van aanvallen in APT-stijl. De Carbanak-bende was slechts de eerste van vele: cybercriminelen leren nu snel nieuwe technieken te gebruiken bij hun activiteiten en we zien steeds vaker een verschuiving van aanvallen op gebruikers naar het rechtstreeks aanvallen van banken. De logica erachter is simpel: dat is waar het geld te vinden is", waarschuwt Sergey Golovanov. "Wij streven ernaar te laten zien hoe en waar de dreigingsactors specifiek kunnen toeslaan om aan geld te komen. Ik raadt banken en financiële organisaties aan te controleren hoe hun web-bankierservers beveiligd zijn om zich te beschermen tegen GCMAN-aanvallen; in het geval van Carbanak adviseren we om de database te beschermen die informatie bevat over de eigenaren van rekeningen, en niet alleen hun saldo."

Kaspersky Lab-producten detecteren en blokkeren met succes de door Carbanak 2.0, Metel en GCMAN gebruikte malware. Het bedrijf geeft ook cruciale Indicators of Compromise (IOC) en andere data vrij om organisaties te helpen in hun bedrijfsnetwerken te zoeken naar sporen van deze aanvalsgroepen. Kijk hier voor meer informatie.

Wij dringen er bij alle organisaties op aan dat zij hun netwerken zorgvuldig scannen op de aanwezigheid van Carbanak, Metel en GCMAN en, indien deze worden aangetroffen, hun systemen te desinfecteren en de inbreuk te rapporteren bij instellingen voor wetshandhaving.

Banken geconfronteerd met nieuwe bankovervallen door cybercriminelen

Kaspersky

Verwant artikel Nieuws

Meer dan 2 op de 5 Nederlandse bedrijfsleiders is er niet zeker van dat ex-werknemers geen toegang hebben tot digitale middelen

Personeelsvermindering kan leiden tot extra cybersecurityrisico’s blijkt uit recent onderzoek van Kaspersky naar het gedrag van mkb’s tijdens crises. Zo is nog geen 3 op de 5 (58%) van de Nederlandse bedrijfsleiders ervan overtuigd dat hun ex-werknemers geen toegang meer hebben tot de bedrijfsgegevens die zijn opgeslagen in de cloud, en zelfs meer dan 1 op 10 (12%) is er niet zeker van of ex-werknemers geen bedrijfsaccounts meer kunnen gebruiken.Lees meer >Digitaal geweld via stalkerware toont weinig tekenen van afname

In 2022 waren bijna 30.000 mobiele gebruikers wereldwijd het doelwit van stalkerware (geheime observatiesoftware die door huiselijk geweldplegers wordt gebruikt om slachtoffers te volgen), volgens het laatste Kaspersky State of Stalkerware-rapport.Lees meer >Aanvallen in de industriële sector nemen toe: een jaaroverzicht van Kaspersky

In 2022 werd meer dan 40 procent van de operationele technologie (OT) computers getroffen door kwaadaardige objecten, zo blijkt uit het ICS threat landscape report van Kaspersky. In de tweede helft van 2022 werd de industriële sector wereldwijd getroffen door de meeste aanvallen (34,3%). Deze periode werd ook gekenmerkt door een toenemend aantal aanvallen die werden uitgevoerd met behulp van kwaadaardige scripts, phishingpagina's (JS en HTML) en denylisted bronnen. Aanvallen op de automotive-industrie en de energiesector lieten een ongekende groei zien en waren goed voor 36,9 procent en 34,5 procent van alle industrieën.Lees meer >